Przegląd produktu

Przegląd produktu

System szyfrowania i kontroli dostępu do baz danych jest produktem wzmocnionym, który zwiększa bezpieczeństwo systemu bazy danych i danych. Posiada funkcje szyfrowania wrażliwych danych, kontroli uprawnień, całkowitej przejrzystości, zdecentralizowanego zarządzania i audytu bezpieczeństwa, aby zapobiec kradzieży danych od wewnętrznych użytkowników o wysokich uprawnieniach, atakom zewnętrznym i ucieczeniom danych spowodowanym kradzieżą dysków, taśm itp., aby zapewnić poufność i integralność danych.

Funkcje

Funkcje

Dynamiczne odszyfrowanie:Funkcja szyfrowania umożliwia dynamiczne szyfrowanie danych przechowywanych w bazie danych w czasie rzeczywistym dzięki inteligentnemu szyfrowaniu, bez interwencji człowieka, aby w pełni realizować bezpieczne przechowywanie danych, bezpieczne używanie, zapobieganie szyfrowaniu informacji. Oszczędza to zarówno czas użytkownika, jak i ochronę plików. Tak długo, jak użytkownik ma operację odczytu i zapisu zaszyfrowanych danych, zaszyfrowane dane są automatycznie szyfrowane lub odszyfrowane, a użytkownik nie czuje obecności procesu szyfrowania.

Dynamiczne odszyfrowanie:Funkcja szyfrowania umożliwia dynamiczne szyfrowanie danych przechowywanych w bazie danych w czasie rzeczywistym dzięki inteligentnemu szyfrowaniu, bez interwencji człowieka, aby w pełni realizować bezpieczne przechowywanie danych, bezpieczne używanie, zapobieganie szyfrowaniu informacji. Oszczędza to zarówno czas użytkownika, jak i ochronę plików. Tak długo, jak użytkownik ma operację odczytu i zapisu zaszyfrowanych danych, zaszyfrowane dane są automatycznie szyfrowane lub odszyfrowane, a użytkownik nie czuje obecności procesu szyfrowania.

Indeks hasła:Aby osiągnąć szybkie zapytanie, pliki bazy danych muszą być indeksowane. Zazwyczaj tworzenie i aplikacja indeksu musi być w stanie tekstu czystego, w przeciwnym razie straci się funkcja indeksu. Indeksowanie tekstu czystego po zaszyfrowaniu danych straci funkcję, co powoduje, że wszystkie dane będą musiały być odszyfrowane na raz, nawet jeśli tylko jedno zapytanie, co niewątpliwie zwiększa czas zapytania. System posiada opatentowaną technologię indeksowania kryptotekstu, dzięki czemu operacja zapytania może uzyskać odpowiednie dane bez konieczności odszyfrowania wszystkich danych, co znacznie poprawia prędkość zapytania kryptotekstu.

Indeks hasła:Aby osiągnąć szybkie zapytanie, pliki bazy danych muszą być indeksowane. Zazwyczaj tworzenie i aplikacja indeksu musi być w stanie tekstu czystego, w przeciwnym razie straci się funkcja indeksu. Indeksowanie tekstu czystego po zaszyfrowaniu danych straci funkcję, co powoduje, że wszystkie dane będą musiały być odszyfrowane na raz, nawet jeśli tylko jedno zapytanie, co niewątpliwie zwiększa czas zapytania. System posiada opatentowaną technologię indeksowania kryptotekstu, dzięki czemu operacja zapytania może uzyskać odpowiednie dane bez konieczności odszyfrowania wszystkich danych, co znacznie poprawia prędkość zapytania kryptotekstu.

Wielopoziomowy klucz techniczny:Każde pole posiada inny, niezależny i unikalny klucz kolumny, który kontroluje szyfrowanie i odszyfrowanie pola. Wszystkie klucze kolumn są generowane przez klucz główny, który kontroluje szyfrowanie i odszyfrowanie kluczy kolumn. Klucze główne są przechowywane w sprzętie, gwarantując, że nie zostaną skradzione i zniszczone, a klucze kolumny przechowywane są w zaszyfrowanej bazie danych. Technologia podwójnego klucza zapewnia, że zaszyfrowane dane nie zostaną złamane, zwiększając bezpieczeństwo.

Wielopoziomowy klucz techniczny:Każde pole posiada inny, niezależny i unikalny klucz kolumny, który kontroluje szyfrowanie i odszyfrowanie pola. Wszystkie klucze kolumn są generowane przez klucz główny, który kontroluje szyfrowanie i odszyfrowanie kluczy kolumn. Klucze główne są przechowywane w sprzętie, gwarantując, że nie zostaną skradzione i zniszczone, a klucze kolumny przechowywane są w zaszyfrowanej bazie danych. Technologia podwójnego klucza zapewnia, że zaszyfrowane dane nie zostaną złamane, zwiększając bezpieczeństwo.

Przejrzyste szyfrowanie:Dane zaszyfrowane są w pełni przejrzyste dla legalnych aplikacji i narzędzi klienta. Aplikacje lub osoby nie odczuwają procesu szyfrowania i odszyfrowania podczas dostępu do zaszyfrowanych danych, podobnie jak w przypadku dostępu do danych tekstowych. Bezpieczeństwo danych nie zmienia nawyków dostępu aplikacji ani osób.

Przejrzyste szyfrowanie:Dane zaszyfrowane są w pełni przejrzyste dla legalnych aplikacji i narzędzi klienta. Aplikacje lub osoby nie odczuwają procesu szyfrowania i odszyfrowania podczas dostępu do zaszyfrowanych danych, podobnie jak w przypadku dostępu do danych tekstowych. Bezpieczeństwo danych nie zmienia nawyków dostępu aplikacji ani osób.

Elastyczna konfiguracja strategii:Można autoryzować różne pola tej samej tabeli dla różnych użytkowników, zdefiniować różne zasady uprawnień kontroli dostępu, jednocześnie obsługiwać podwójne przygotowanie i eksport kluczy, aby zapobiec uszkodzeniu systemu bez klucza nie może odszyfrować danych; Obsługuje eksport danych surowych przed zaszyfrowaniem, aby zapobiec uszkodzeniu tabeli zaszyfrowanej, która nie może przywrócić danych surowych.

Elastyczna konfiguracja strategii:Można autoryzować różne pola tej samej tabeli dla różnych użytkowników, zdefiniować różne zasady uprawnień kontroli dostępu, jednocześnie obsługiwać podwójne przygotowanie i eksport kluczy, aby zapobiec uszkodzeniu systemu bez klucza nie może odszyfrować danych; Obsługuje eksport danych surowych przed zaszyfrowaniem, aby zapobiec uszkodzeniu tabeli zaszyfrowanej, która nie może przywrócić danych surowych.

Doskonała zgodność z bazami danych:Obsługa wielu typów baz danych, takich jak Oracle, MySQL, PostgrelSQL, Darwin, Goldman Sachs, Gauss DB, GM Gbase8a, jest jednym z największych produktów szyfrowania baz danych obsługiwanych w branży. Produkt wykorzystuje technologie takie jak wtyczki do szyfrowania, ma dobrą skalowalność bazy danych, nie polega na własnych cechach bazy danych i może być skalowany do obsługi wszystkich baz danych relacyjnych i komponentów Big Data (Hbase, Hive) do szyfrowania.

Doskonała zgodność z bazami danych:Obsługa wielu typów baz danych, takich jak Oracle, MySQL, PostgrelSQL, Darwin, Goldman Sachs, Gauss DB, GM Gbase8a, jest jednym z największych produktów szyfrowania baz danych obsługiwanych w branży. Produkt wykorzystuje technologie takie jak wtyczki do szyfrowania, ma dobrą skalowalność bazy danych, nie polega na własnych cechach bazy danych i może być skalowany do obsługi wszystkich baz danych relacyjnych i komponentów Big Data (Hbase, Hive) do szyfrowania.

典型部署

典型部署

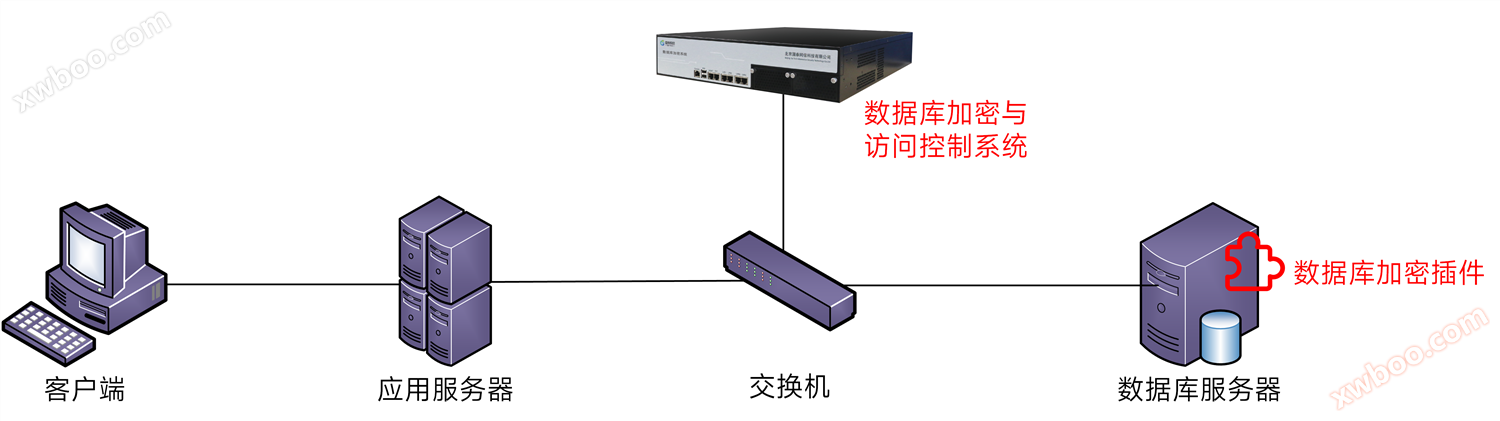

System szyfrowania bazy danych jest prosty do wdrożenia, dzięki zastosowaniu metody obejściowej, która umożliwia routing dostępu do serwera bazy danych.